Conteúdo de Exatas e Humanas!

Utilize os textos, contanto que fale de mim (bem ou mal)... e se for para fins comerciais: quero a minha parte!

domingo, 14 de abril de 2024

Arquivo de Configuração apache2.conf para PHP FPM/FastCGI

Tradução do artigo do filósofo Gottfried Wilhelm Leibniz sobre o sistema binário

EXPLICAÇÃO DA ARITMÉTICA BINÁRIA

Acredita-se que Leibniz foi o primeiro a utilizar o sistema binário em meados de 1700 (o artigo foi publicado em 1703), alguns dizem que Leibniz foi o inventor do sistema binário, porém, há controvérsias.

O que se sabe é que este artigo de Leibniz é o primeiro documento de que se tem notícia sobre o sistema binário como o conhecemos, onde o próprio Leibniz menciona as figuras chinesas de Fuxi datadas de mais de 4 mil anos atrás.

EXPLICAÇÃO DA ARITMÉTICA BINÁRIA QUE USA APENAS OS CARACTERES 0 E 1 COM ALGUMAS OBSERVAÇÕES SOBRE SUA UTILIDADE E SOBRE A LUZ QUE LANÇA SOBRE AS ANTIGAS FIGURAS CHINESAS DE FUXI

O cálculo normal da aritmética é feito de acordo com a progressão de dezenas. São usados dez caracteres, que são 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, que significam zero, um e os números sucessivos até nove, inclusive. E então, ao chegar a dez, recomeça-se escrevendo dez (10); dez vezes dez ou cem (100); dez vezes cem ou mil (1000); dez vezes mil ou 10 mil (10000) e assim por diante.

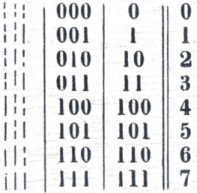

Mas em vez da progressão de dezenas, durante muitos anos usei a progressão mais simples de todas, que procede de dois em dois, tendo descoberto que é útil para o aperfeiçoamento da ciência dos números. Assim não utilizo outros caracteres exceto 0 e 1 e ao chegar a dois, começo de novo. É por isso que dois é aqui expresso por "10" e duas vezes dois, ou quatro, por "100", duas vezes quatro, ou oito, por "1000", duas vezes oito, ou dezesseis, por "10000", e assim por diante. Veja a Tabela de Números que pode ser estendida até onde for desejado.

Um olhar torna evidente a razão de uma célebre propriedade da progressão geométrica por dois em números inteiros, propriedade esta que sustenta que se tivermos apenas um desses números para cada grau podemos compor a partir deles todos os outros números inteiros abaixo do duplo do mais alto grau.

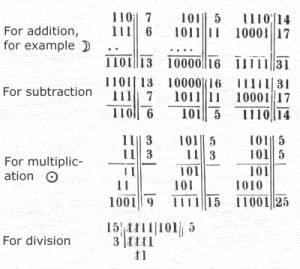

Pois aqui é como se disséssemos, por exemplo, que 111, ou 7, é a soma de quatro, dois e um, e que 1101, ou 13, é a soma de oito, quatro e um. Esta propriedade permite aos avaliadores pesar todos os tipos de massas com poucos pesos e pode servir na cunhagem para fornecer vários valores com poucas moedas. Estabelecer esta expressão de números nos permite realizar com muita facilidade todo tipo de operações.

E todas essas operações são tão fáceis que não haveria necessidade de adivinhar ou experimentar nada, como tem de ser feito na divisão comum. Não haveria mais necessidade de aprender nada de cor como acontece no cálculo comum onde é preciso decorar, por exemplo, que 6 e 7 juntos são 13 e que 5 multiplicado por 3 dá 15 de acordo com a Tabela "um vezes um é um" que é chamada Pitagórica(1). Mas aqui, tudo isso é encontrado e provado a partir da fonte, como fica claro nos exemplos anteriores sob os sinais meia-lua e círculo com ponto.

Contudo, não estou de forma alguma recomendando esta forma de contar a fim de introduzi-la no lugar da prática comum de contar até dez. Pois, além de estarmos acostumados com isso, não temos necessidade de decorar o que já aprendemos. A prática de contar até dez é mais curta e os números não são tão longos. E se estivéssemos acostumados a avançar por doze ou dezesseis, haveria ainda mais vantagem. Mas o cálculo por dois, isto é, por 0 e 1, como compensação pelo seu comprimento, é a forma mais fundamental de cálculo para a ciência e oferece novas descobertas que são então consideradas úteis, mesmo para a prática de números e especialmente para geometria.

A razão para isto é que, à medida que os números são reduzidos aos princípios mais simples, como 0 e 1, uma ordem maravilhosa torna-se aparente em todo o processo. Por exemplo, na própria Tabela dos Números fica claro em cada coluna que ela é regida por ciclos que sempre recomeçam. Na primeira coluna é 01, na segunda 0011, na terceira 00001111, na quarta 0000000011111111 e assim por diante. E pequenos zeros foram colocados na tabela para preencher a lacuna no início da coluna e para enfatizar melhor esses ciclos. Além disso, foram traçadas linhas dentro da tabela, o que mostra que o que está contido nas linhas sempre ocorre novamente abaixo delas. E acontece ainda que números quadrados, números cúbicos e outras potências, também números triangulares, números piramidais e outros números de figuras têm ciclos semelhantes de modo que as tabelas deles podem ser escritas imediatamente sem qualquer cálculo. E esta tarefa, demorada no início, mas que então fornece os meios para tornar o cálculo econômico e prosseguir até o infinito por meio de regras é infinitamente vantajosa.

O que é surpreendente neste cálculo é que esta aritmética de 0 e 1 contém o mistério das linhas de um antigo rei e filósofo chamado Fuxi(2), que se acredita ter vivido há mais de 4.000 anos e a quem os chineses consideram como o fundador de seu império e de suas ciências. Existem várias figuras lineares que lhe são atribuídas, todas elas remontando a esta aritmética, mas basta dar aqui a "Figura das Oito Cova", como é chamada, que se diz fundamental, e juntar a elas a explicação que é óbvia, desde que se note, em primeiro lugar, que uma linha inteira (-) significa unidade, ou 1, e em segundo lugar, que uma linha quebrada (--) significa zero, ou 0.

Os Chineses perderam o significado de "Cova" ou "Lineações de Fuxi" talvez há mais de mil anos e escreveram comentários sobre o assunto em que procuraram não sei que significados distantes, de modo que a sua verdadeira explicação vêm dos europeus. Eis como: há pouco mais de dois anos enviei ao Reverendo Padre Bouvet(3), célebre jesuíta francês que vive em Pequim, o meu método de contar por 0 e 1 e nada mais foi necessário para fazê-lo reconhecer que meu método foi a chave que o lembrou das figuras de Fuxi. Escrevendo-me em 14 de novembro de 1701, enviou-me a grande figura deste príncipe filosófico, que vai até 64, e não deixa mais margem para duvidar da veracidade da nossa interpretação de modo que se pode dizer que este Padre decifrou o enigma de Fuxi com a ajuda do que eu havia comunicado a ele. E como estas figuras são talvez o mais antigo monumento da ciência que existe no mundo, esta restituição do seu significado após tão grande intervalo de tempo parecerá ainda mais curiosa.

A concordância entre os números de Fuxi e minha Tabela de Números é mais óbvia quando os zeros iniciais são fornecidos na Tabela; parecem supérfluos, mas são úteis para mostrar melhor os ciclos da coluna, assim como lhes forneci pequenos anéis para distingui-los dos zeros necessários. E este acordo deixa-me com uma opinião elevada sobre a profundidade das meditações de Fuxi, uma vez que o que nos parece fácil agora não o foi naqueles tempos distantes. A aritmética binária ou diádica é, com efeito, muito fácil hoje em dia, exigindo pouca reflexão uma vez que é grandemente auxiliada pelo nosso modo de contar, do qual, ao que parece, apenas o excesso é removido. Mas esta aritmética comum por dezenas não parece muito antiga e pelo menos os Gregos e os Romanos a ignoravam e foram privados de suas vantagens. Parece que a Europa deve a sua introdução a Gerbert, que se tornou Papa sob o nome de Silvestre II(4), que a herdou dos Mouros da Espanha.

Ora, como se acredita na China que Fuxi é mesmo o autor dos caracteres chineses, embora estes tenham sido muito alterados em épocas posteriores, o seu ensaio sobre aritmética leva-nos a concluir que algo considerável poderia mesmo ser encontrado nestes caracteres no que diz respeito aos números e ideias se alguém pudesse descobrir os fundamentos da escrita chinesa, tanto mais que se acredita na China que ele teve consideração pelos números ao estabelecê-los. O Reverendo Padre Bouvet está fortemente inclinado a insistir neste ponto e é muito capaz de o conseguir de várias maneiras. No entanto, não sei se alguma vez houve uma vantagem nesta escrita Chinesa semelhante àquela que necessariamente tem de haver no projeto da Característica I que é que todo raciocínio derivável de noções poderia ser derivado dos caracteres dessas noções por uma forma de cálculo que seria um dos meios mais importantes de ajudar a mente humana.

NOTAS:

1. Leibniz está aqui se referindo à tabuada de multiplicação (Tabuada).

2. Uma figura mitológica, que se diz ter vivido no terceiro milênio a.C.

3. Joachim Bouvet (1656-1730), um missionário jesuíta francês que passou a maior parte da sua vida adulta na China. Ele e Leibniz corresponderam-se entre 1697 e 1707.

4. No seu “Discurso sobre a teologia natural dos chineses” (1716), Leibniz repetiu a sua afirmação de que Gerbert (ou seja, Gerbert d'Aurillac), que foi papa de 999 a 1003, introduziu o sistema decimal para a Europa cristã. Veja Leibniz, Writings on China , trad. e Ed. Daniel J. Cook e Henry Rosemont Jr. (Chicago: Tribunal Aberto, 1994), p135. A afirmação de Leibniz está errada; embora se acredite tradicionalmente que Gerbert introduziu os algarismos arábicos na Europa cristã, ele não introduziu o sistema decimal.

https://www.leibniz-translations.com/binary.htm

terça-feira, 26 de março de 2024

Instalar Google Chrome em algumas Distribuições Linux

Essa instalação adiciona automaticamente o repositório do Google Chrome para que você não tenha mais que se preocupar com atualizações.

O mesmo pacote deb você pode instalar no Ubuntu, Linux Mint e outros derivados do Debian.

No Slackware faz-se necessário converter; no Fedora e OpenSUSE basta fazer o download do pacote rpm e instalar.

DEBIAN e derivados

1- Abra um navegador no Debian;

2- Acesse a página

https://www.google.com/chrome/?platform=linux

3- Clique no link 'Faça o download aqui..';

4- Escolha o download do pacote 64 bits (para Debian/Ubuntu) > Aceitar e instalar;

5- Abra o terminal;

6- Entre na página onde você salvou o pacote, no meu caso:

$ cd /home/usuario/Downloads;

7- Instale as dependências:

$ sudo apt update

$ sudo apt upgrade

$ sudo apt install wget libu2f-udev

8- Instale o Chrome:

$ sudo dpkg -i google-chrome-stable_current_amd64.deb

9- Crie um lançador (Atalho) na área de trabalho do seu gerenciador de janelas (XFCE, KDE, Gnome, etc).

Aqui é o Xfce:

Clique com o botão direito num espaço vazio na área de trabalho > Criar lançador;

Na janelinha que se abrirá digite o nome Google Chrome;

Comentário é opcional;

Em Comando clique na pasta ao lado e na janela dentro da pasta /usr/bin procure por google-chrome-stable > Selecione > Abrir;

Procure o ícone do Chrome e adicione;

Clique em Criar.

10- Teste clicando duas vezes no ícone, nessa primeira vez abrirá uma janelinha com duas opções: Fazer do chrome o navegador padrão e Enviar estatísticas, caso quise deixe as duas selecionadas ou nenhuma ou somente uma das duas > OK.

SLACKWARE

1- Na mesma página faça o download do pacote rpm 64 bits (para Fedora/openSUSE);

2- Abra o terminal e entre na pasta onde salvou, por exemplo:

$ cd /home/usuario/Downloads;

3- Converta o rpm para txz usando a ferramenta rpm2txz:

$ sudo rpm2txz google-chrome-stable_current_x86_64.rpm

Confira se o pacote foi converido:

$ ls

4- Instale o txz:

$ sudo upgradepkg --install-new google-chrome-stable_current_x86_64.txz

5- Deslogue do sistema e logue de novo;

6- Crie um lançador (Atalho) na área de trabalho do seu gerenciador de janelas (XFCE, KDE, Gnome, etc).

Aqui é o Xfce:

Clique com o botão direito num espaço vazio na área de trabalho > Criar lançador > digite Google Chrome que ele já puxará o nome (Google Chrome) e o caminho do executável (/usr/bin/google-chrome-stable) > marque Usar notificação de inicialização > Criar.

A pasta de ícones é /usr/share/pixmaps, tanto no Debian quanto no Slackware, caso queira personalizar o ícone do Chrome ou qualquer outro.

Para o Fedora e OpenSUSE não precisa converter, basta fazer o download e instalar.

quarta-feira, 24 de janeiro de 2024

CONFIGURAR POSTGRESQL PARA CONECTAR COM SENHA CRIPTOGRAFADA

Para autenticar exigindo senha, devemos antes, colocar como trust, alterar os usuários adicionando senha e somente então voltamos ao pg_hba.conf para pedir senha e reiniciar o PostgreSQL.

Depois de instalado, para configurar senha no PostgreSQL siga os passos abaixo.

1. GARANTA QUE O USUÁRIO POSTGRES SEJA O DONO DELE MESMO E ALTERE O ARQUIVO POSTGRESQL.CONF

# chown -R postgres:postgres /etc/postgresql/15/main/

Altere o 15 e/ou o caminho para a tua versão.

Verifique se o Postgres está iniciado e funcionando, se não estiver inicie o Postgres:

# systemctl status postgresql.service # Debian e derivados

# systemctl start postgresql.service

No Debian e derivados o arquivo postgresql.conf está em /etc/postgresql/15/main/postgresql.conf, mas pode procurar na tua distribuição com o comando:

# find / | grep postgresql.conf

E depois use o teu editor de texto preferido:

# vim /etc/postgresql/15/main/postgresql.conf

Procure a linha listen_addresses (está na linha ~60), caso estiver comentada descomente-a e deixe ela assim:

Esta linha é o começo da configuração para evitar aquele famigerado erro "o servidor está aceitando conexões TCP/IP?":

Is the server running on host "localhost" (::1) and accepting TCP/IP connections on port 5432? could not connect to server: Connection refused Is the server running on host "localhost" (fe80::1) and accepting TCP/IP connections on port 5432?

2. ALTERE O ARQUIVO PG_HBA.CONF

# vim /etc/postgresql/15/main/pg_hba.conf

Coloque tudo como trust.

local all postgres trust #peer

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all all trust #peer

# IPv4 local connections:

host all all 127.0.0.1/32 trust #scram-sha-256

host all all 12.345.678.900/32 trust

# IPv6 local connections:

host all all ::1/128 trust #scram-sha-256

# Allow replication connections from localhost, by a user with the

# replication privilege.

local replication all trust #peer

host replication all 127.0.0.1/32 trust #scram-sha-256

host replication all ::1/128 trust #scram-sha-256

A linha:

você acrescenta na posição colocando o IP do teu servidor e coloque /32 no final independentemente se for /20, /24, etc, assim amarramos somente o IP e não a rede toda.

Salve e saia do arquivo.

Reinicie o Elefante:

# systemctl restart postgresql.service

* Debian e derivados com o famigerado systemd.

3. ALTERE OU CRIE O USUÁRIO POSTGRES COM SENHA

# sudo -i -u postgres

* mesmo estando como root use o sudo.

Caso precisar coloque o usuário postgres no arquivo /etc/sudoers abaixo do root:

# vim /etc/sudoers

postgres ALL=(ALL:ALL) ALL

Salve e saia do arquivo.

Entrando no utilitário psql:

psql postgres=# ALTER USER postgres WITH PASSWORD 'sua_senha';

Dê enter e deverá aparecer ALTER ROLE indicando que você é o cara e fez tudo certo até aqui.

Para sair digite \q.

E saia do usuário postgres:

exit

4. CONFIGURANDO O PG_HBA.CONF

# vim /etc/postgresql/15/main/pg_hba.conf

Veja o exemplo de um servidor em produção, da parte final que nos interessa:

local all postgres md5 #peer

# TYPE DATABASE USER ADDRESS METHOD

# "local" is for Unix domain socket connections only

local all all md5 #peer

# IPv4 local connections:

host all all 127.0.0.1/32 scram-sha-256

host all all 12.345.678.900/32 md5

# IPv6 local connections:

host all all ::1/128 scram-sha-256

# Allow replication connections from localhost, by a user with the

# replication privilege.

local replication all md5 #peer

host replication all 127.0.0.1/32 scram-sha-256

host replication all ::1/128 scram-sha-256

Salve e saia do arquivo.

Reinicie o Elefante:

# systemctl restart postgresql.service

* Debian e derivados com o famigerado systemd.

E está terminado. Agora você não precisa mais deixar o Postgresql vulnerável colocando tudo como trust para poder conectar.

Teste com o PgAdmin4 ou teste de outra forma a conexão com o banco digitando a senha que configurou com o comando ALTER USER.

Ao criar ou alterar a senha no psql o Postgres criptografa automaticamente a senha.

md5 para o método SCRAM mais recente, se for especificado o md5 em pg_hba.conf, mas a senha do usuário no servidor estiver criptografada para SCRAM, então a autenticação baseada em SCRAM será escolhida automaticamente.REFERÊNCIAS

- PostgreSQL: Documentation: 15: 21.1. The pg_hba.conf File

- PostgreSQL: Documentation: 15: 21.5. Password Authentication

- ALTER USER

sexta-feira, 19 de janeiro de 2024

A Pedido - Anitta

“Leibniz utilizava tudo; S. Tomás extraiu dos hereges e dos paganizantes do seu tempo grande número de idéias, sem sofrer de nenhuma. O homem inteligente encontra em toda a parte inteligência, o louco projeta sobre todas as paredes a sombra da sua fronte estreita e inerte. Escolhei o melhor que puderdes; mas procurai que tudo seja bom, largo, aberto ao bem, prudente e progressivo.”